Xa temos listo o servidor de WireGuard? Pois agora que teña clientes. Usamos outra máquina virtual con linux para convertela en cliente. Que debemos facer? Practicamente o mesmo. Xa veredes, eu copio e pego 😉

O teu traballo:

-

- Coma sempre actualizamos apt e despois instalamos:

sudo apt install wireguard - Entramos no directorio como root

cd /etc/wireguard - Xeramos as chaves pública e privada de golpe:

wg genkey | tee chavePrivadaCliente | wg pubkey > chavePublicaCliente.pub - Mirade destes ficheiros e copiade o contido da chavePrivadaCliente

- Imos fabricar o ficheiro de configuración:

nano /etc/wireguard/wg0.conf - Introducimos os datos da rede virtual, certo!! cambiamos a IP:

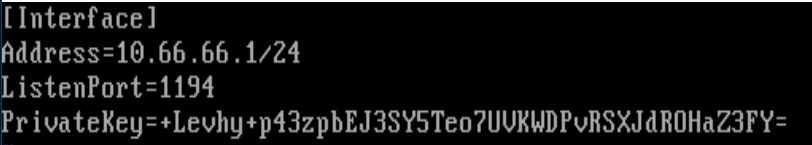

[Interface]

Address=10.66.66.2/24 - Agora engadimos a chave que xeramos hai un chisco:

cat chavePrivadaCliente wg0.conf - Lembrade teclear PrivateKey= A mín quédame algo así:

- Coma sempre actualizamos apt e despois instalamos:

- Gardamos e arrancamos a interfaz virtual con:

systemctl start wg-quick@wg0 - Como sabe de quen é cliente? Engadimos no ficheiro de configuración:

[Peer]

PublicKey=chave pública do servidor

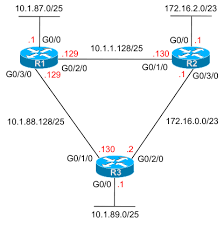

Endpoint=172.16.xxxxx do servidor:1194

AllowedIPs=10.66.66.1/32 - O servidor ten que estar informado dos datos do cliente. Volvemos ao servidor de WireGuard e no ficheiro /etc/wireguard/wg0.conf que tiñamos fabricado pasámoslle os datos do cliente recén creado:

-

[Peer] PublicKey=chave pública do cliente AllowedIPs=10.66.66.2/32 - Gardamos e arrancamos a interfaz virtual con:

systemctl start wg-quick@wg0

O teu traballo:

O teu traballo: